Workato tiene un enfoque integral de la seguridad. Esto incluye un programa de seguridad completo con políticas y procedimientos documentados, verificado por una auditoría anual.

Workato se compromete a proporcionar un servicio de automatización empresarial e integración altamente seguro y confiable. Esto incluye mantener la confidencialidad, integridad y disponibilidad de la información del cliente. Para lograr esto, utilizamos las mejores herramientas, tecnologías, prácticas y procedimientos de seguridad probados y comprobados. Estos siguen los estándares y marcos de la industria, incluidos CIS y NIST.

A continuación se presenta una breve descripción de los niveles de cumplimiento normativo con los que cumple Workato.

SOC 2 Type 2 audited

Workato ha completado con éxito una auditoría de Tipo 2 de Controles de Organización de Servicio 2 (SOC 2) con un evaluador externo certificado por el Instituto Americano de Contadores Públicos Certificados (AICPA). Esta auditoría utiliza los Principios de Servicios de Confianza, publicados por AICPA, para evaluar la efectividad de los controles de una organización de servicios con respecto a la seguridad, disponibilidad y confidencialidad. Los informes de auditoría que están disponibles para clientes actuales y potenciales bajo NDA.

PCI

Workato utiliza Stripe, el procesador de pagos auditado de nivel 1 que cumple con PCI para procesar los pagos con tarjeta de crédito para los servicios de Workato.

Entorno de alojamiento y seguridad física

Workato está alojado en una infraestructura de nube pública de Amazon Web Services (AWS). Amazon mantienen altos estándares de seguridad para sus centros de datos. Puede leer más sobre la seguridad de AWS aquí.

Seguridad de la red

El sitio web de Workato solo es accesible a través de HTTPS. El tráfico a través de HTTPS está encriptado y protegido contra la interceptación por parte de terceros no autorizados. Workato sigue las mejores prácticas actuales para la seguridad, incluido el uso de algoritmos de cifrado TLS 1.2 y 1.3 estándar de la industria con una longitud de clave de al menos 128 bits.

Workato también utiliza protocolos seguros para la comunicación con sistemas de terceros: generalmente HTTPS, pero también se admiten otros protocolos como SFTP y FTPS. Para los sistemas locales, el acceso requiere la instalación de un agente local detrás del firewall, que se comunica de salida a Workato a través de un enlace cifrado, utilizando TLS 1.2.

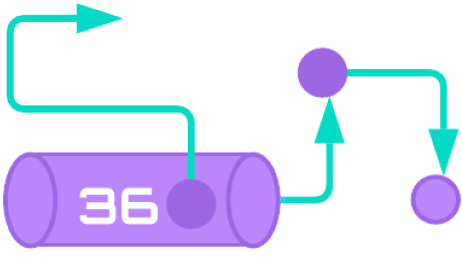

Workato utiliza una arquitectura de varios niveles que separa los sistemas de aplicaciones internos de la Internet pública. El tráfico público al sitio web pasa a través de un firewall de aplicaciones web (WAF) y luego se enruta a los sistemas interiores que se ejecutan en subredes privadas. El tráfico de red tanto interior como exterior utiliza protocolos seguros y cifrados. Todo el acceso a la red, tanto dentro del centro de datos como entre el centro de datos y los servicios externos, está restringido por reglas de enrutamiento y firewall. El acceso a la red se registra en un sistema de registro seguro centralizado.

Autenticación

Los clientes inician sesión en Workato con una contraseña que solo ellos conocen. Se aplican los estándares de longitud, complejidad y caducidad de las contraseñas. Las contraseñas no se almacenan; en cambio, como es práctica estándar, solo se almacena un hash seguro de la contraseña en la base de datos.

Los clientes de Workato pueden configurar opcionalmente sus cuentas para usar la autenticación de dos factores, mediante una aplicación de autenticación como Google Authenticator, Microsoft Authenticator o Authy.

Workato admite la integración con sistemas de terceros para inicio de sesión único (SSO) compatibles con SAML. Esto permite que una empresa administre el acceso a Workato, así como a otras aplicaciones empresariales, y aplicando esquemas y políticas de autenticación personalizadas.

Workato también admite el inicio de sesión único con credenciales de terceros, incluidos Google y Microsoft Office 365.

La recomendación de mejores prácticas de Workato es que los clientes utilicen SSO o autenticación de dos factores.

Workato admite el cierre de sesión automático después de un período de tiempo. El tiempo de espera se puede configurar desde 15 minutos hasta 14 días. Las empresas pueden establecer el período de tiempo de espera adecuado de acuerdo con sus necesidades de seguridad.

Cuando las recetas de Workato se conectan a sistemas remotos utilizando credenciales proporcionadas por el usuario, cuando es posible, esto se hace mediante OAuth2 y, en esos casos, no es necesario almacenar credenciales en el sistema Workato. Sin embargo, si un sistema remoto requiere que se almacenen credenciales, se cifran con una clave de 256 bits.

La recomendación de mejores prácticas de Workato es que los clientes utilicen una identidad de usuario (ISU) específica de integración con los derechos / alcances adecuados para la autenticación de la conexión para las aplicaciones que forman parte de las recetas.

Nuestros colaboradores

Todos los empleados están sujetos a verificaciones de antecedentes que cubren la educación, el empleo y los antecedentes penales, en la medida permitida por la ley local. El empleo en Workato requiere el reconocimiento por escrito por parte de los empleados de sus funciones y responsabilidades con respecto a la protección de los datos y la privacidad del usuario.

Workato aplica el principio de privilegio mínimo de acceso. Todos los derechos de acceso y autorización se revisan periódicamente. Los derechos de acceso o autorización serán retirados o modificados, según corresponda, inmediatamente después de la terminación o cambio de función.

Workato mantiene un programa de capacitación en seguridad de la información que es obligatorio para todos los empleados.

El personal de seguridad de tiempo completo es parte del personal de Workato.